Getty Images

Podvodníci pracují přesčas, aby anonymizovali své nezákonné online aktivity pomocí tisíců zařízení nic netušících uživatelů, jak dokazují dvě nesouvisející zprávy zveřejněné v úterý.

První, od bezpečnostní firmy Lumen Labs, uvádí, že téměř 40 000 domácích a kancelářských routerů bylo naverbováno do zločineckého podniku, který pracuje na anonymizaci nezákonných internetových aktivit, přičemž každý den přibývá dalších 1 000 nových zařízení. Odpovědný malware je variantou měsíc, rodina škodlivého kódu, která sahá minimálně do roku 2014. Ve svých počátcích TheMoon téměř výhradně infikoval routery řady Linksys E1000. Za ta léta Rozvětvila se Cílit na Asus WRT, síťové kamery Vivotek a více modelů D-Link.

Během let od svého debutu vytvořilo chování TheMoon sebepropagující se a zvyšující se schopnost kompromitovat širokou základnu infrastruktury růstovou křivku, která upoutala pozornost bezpečnostních kruhů. V poslední době se viditelnost botnetu Internet of Things snížila, což vedlo mnohé k domněnce, že je nečinný. K překvapení výzkumníků z laboratoře Lumen's Black Lotus Lab během 72 hodin na začátku tohoto měsíce TheMoon přidal do svých řad 6 000 routerů ASUS, což naznačuje, že botnet je tak výkonný, jako kdy byl.

Ještě více zarážející než zjištění více než 40 000 infikovaných routerů v malých kancelářích a domácích kancelářích v 88 zemích je odhalení, že TheMoon zaregistroval drtivou většinu infikovaných zařízení pomocí Faceless, služby prodávané na online zločineckých fórech za účelem anonymizace nezákonné činnosti. Služba agentů získala širokou pozornost v následujícím minulém roce Tento profil Krebs o bezpečnosti.

„Tato globální síť kompromitovaných SOHO routerů dává aktérům možnost obejít některé standardní síťové detekční nástroje – zejména ty, které se spoléhají na geolokaci, blokování na samostatném systému nebo ty, které se zaměřují na blokování TOR,“ uvedl Black Lotus. výzkumníci. Úterý napsal. Dodali: „80 % anonymních robotů se nachází ve Spojených státech, což znamená, že hlavním cílem jsou účty a organizace ve Spojených státech. Domníváme se, že většinu trestné činnosti pravděpodobně tvoří šíření hesel a/nebo dat.“ úniky, zejména ve vztahu k odvětví.“ Finanční.

Výzkumníci dále uvedli, že tradiční metody anonymizace nezákonného chování online již nemusí být některými zločinci preferovány. Sítě VPN mohou například zaznamenávat aktivitu uživatelů, přestože někteří poskytovatelé tvrdí opak. Možnost, že Tor Browser byl manipulován kvůli anonymitě, mohla také vyděsit některé uživatele, říkají vědci.

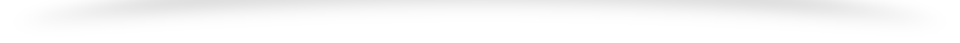

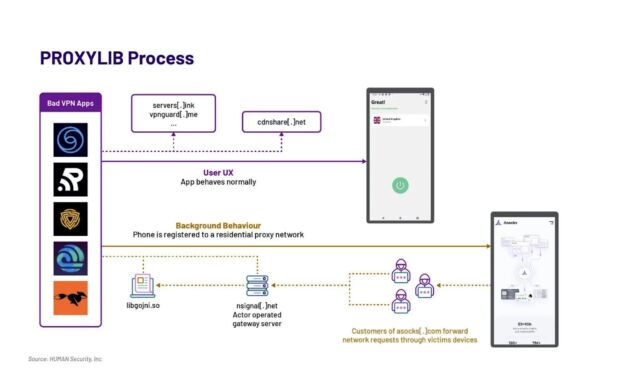

Druhý příspěvek přišel od Satori Intelligence, výzkumné pobočky bezpečnostní společnosti HUMAN. Zpráva oznámila, že na Google Play bylo k dispozici 28 aplikací, které bez vědomí uživatelů zaregistrovaly svá zařízení v rezidenční síti proxy čítající 190 000 uzlů na svém vrcholu, aby anonymizovaly a rušily internetový provoz ostatních.

Lidé

ProxyLib, název, který dal síti Satori, má kořeny v Oko VPN, aplikaci, která byla z Play minulý rok odstraněna poté, co byla odhalena. Používání infikovaných zařízení k podvodům s reklamami. Všech 28 aplikací objevených Satori zkopírovalo kód Oko VPN, což z něj udělalo uzel v rezidenční proxy službě Asock.

Lidé

Výzkumníci pokračovali v identifikaci druhé generace aplikací ProxyLib vyvinutých prostřednictvím Lumiapps[.]io, sada pro vývoj softwaru, která nasazuje přesně stejné funkce a používá stejnou serverovou infrastrukturu jako Oko VPN. LumiApps SDK umožňuje vývojářům integrovat jejich vlastní kód do knihovny pro automatizaci standardních procesů. Umožňuje to také vývojářům, aniž by si museli vytvářet uživatelský účet nebo museli znovu kompilovat kód. Případně mohou nahrát svůj vlastní kód a poté stáhnout novou verzi.

Lidé

„Satori pozoroval jednotlivce, kteří používali sadu nástrojů LumiApps ve volné přírodě,“ napsali vědci. „Většina aplikací, které jsme identifikovali mezi květnem a říjnem 2023, se jeví jako upravené verze známých legitimních aplikací, což také naznačuje, že uživatelé nutně nepotřebují přístup ke zdrojovému kódu aplikací, aby je mohli upravovat pomocí LumiApps. Tyto aplikace jsou z velké části označené jako „mods“ “ nebo označované jako opravené verze a sdílené mimo obchod Google Play.

Výzkumníci nevědí, zda 190 000 uzlů obsahujících Asock na svém vrcholu bylo tvořeno výhradně infikovanými zařízeními Android, nebo zda zahrnovaly jiné typy zařízení, která byla kompromitována jinými prostředky. Ať tak či onak, číslo udává oblíbenost anonymních proxy.

Lidé, kteří chtějí zabránit náboru jejich zařízení do takových sítí, by měli přijmout určitá opatření. První je odolat pokušení pokračovat v používání zařízení, jakmile již nebudou podporována výrobcem. Například většina napadených zařízení TheMoon dosáhla stavu konce životnosti, což znamená, že již nedostávají bezpečnostní aktualizace. Je také důležité instalovat včasné aktualizace zabezpečení a deaktivovat UPnP, pokud neexistuje dobrý důvod, proč jej nechat zapnutý a poté jej povolit pouze pro požadované porty. Uživatelé zařízení Android by měli instalovat aplikace střídmě a pouze po prozkoumání pověsti aplikace i jejího výrobce.

„Obhájce Twitteru. Zombie fanatik. Hudební fanoušek. Milovník cestování. Webový expert. Pivní guru. Kávový fanatik.“