Uživatelé systémů Microsoft Windows 10 a Windows 11 jsou vystaveni riziku nové, neopravené chyby zabezpečení, která byla nedávno veřejně zveřejněna.

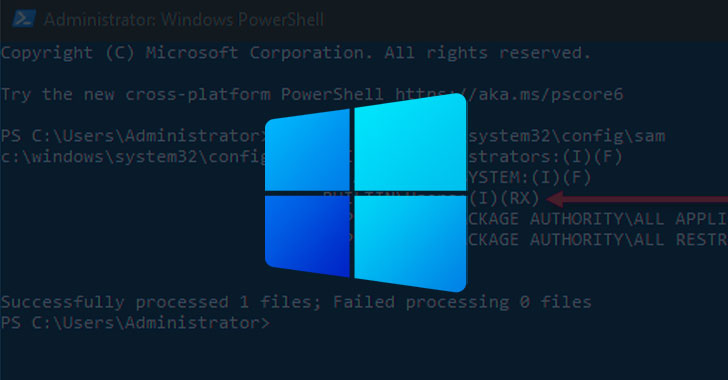

Jak jsme informovali minulý týden, zranitelnost – jad sam Umožňuje útočníkům s nízkoúrovňovými oprávněními přistupovat k systémovým souborům systému Windows a provádět útok typu Pass-the-Hash (a případně Silver Ticket).

Útočníci mohou tuto chybu zabezpečení zneužít k získání hašovaných hesel uložených ve Správci zabezpečení účtu (SAM) a registru a nakonec spustit libovolný kód s oprávněními SYSTÉMU.

SeriousSAM slabost, sledováno jako CVE-2021-36934, je ve výchozí konfiguraci Windows 10 a Windows 11, právě kvůli nastavení, které umožňuje oprávnění „Číst“ pro integrovanou skupinu uživatelů, která obsahuje všechny místní uživatele.

Výsledkem je, že integrovaní místní uživatelé mají přístup ke čtení souborů SAM a protokolů, kde mohou také zobrazit hodnotu hash. Jakmile útočník získá přístup „uživatele“, může pomocí nástroje, jako je Mimikatz, získat přístup do registru nebo SAM, ukrást hash a změnit jej na hesla. Takto napadené uživatele domény poskytnete útočníkům v síti vysoká oprávnění.

Protože od společnosti Microsoft zatím není k dispozici žádná oficiální oprava, nejlepším způsobem, jak chránit své prostředí před chybou zabezpečení SeriousSAM, je implementovat opatření posílení.

Zmírnění SeriousSAM

Podle Dvir Goren, technologického ředitele společnosti CalCom, existují tři volitelná temperovací opatření:

- Odstranit všechny uživatele z integrované skupiny uživatelů Toto je dobré začít, ale nebude vás chránit, pokud vám budou odcizeny přihlašovací údaje správce.

- Omezte soubory SAM a oprávnění registru Povolit přístup pouze správcům. Tím se opět vyřeší pouze část problému, protože kdyby útočník ukradl pověření správce, byla byste vůči této chybě zabezpečení stále zranitelná.

- Nepovolujte ukládání hesel a přihlašovacích údajů pro ověřování v síti – Toto pravidlo se doporučuje také v souboru Standardy CIS. Implementací tohoto pravidla nebude v SAM ani v registru uložen žádný hash, což tuto chybu zabezpečení zcela zmírní.

Při použití GPO pro implementaci se ujistěte, že je povolena následující cesta uživatelského rozhraní: When using GPOs for implementation, make sure that the following UI path is enabled:

Konfigurace počítače Zásady Nastavení systému Windows Nastavení zabezpečení Místní zásady Možnosti zabezpečení Přístup k síti: Nepovolit ukládání hesel a přihlašovacích údajů pro ověřování v síti

Navzdory skutečnosti, že poslední doporučení nabízí dobré řešení pro SeriousSAM, může negativně ovlivnit vaši produkci, pokud není správně otestováno, než na něj budete tlačit. Když je toto nastavení povoleno, aplikace, které používají naplánované úlohy a potřebují lokálně ukládat hash uživatelů, selžou.

Zmírnění SeriousSAM bez rizika poškození produkce

Zde jsou doporučení společnosti Dvir týkající se zmírnění bez způsobení prostojů:

- Nastavte testovací prostředí, které simuluje vaše produkční prostředí. Simulujte všechny možné závislosti vaší sítě co nejpřesněji.

- Analyzujte dopad tohoto pravidla na vaše testovací prostředí. Tímto způsobem, pokud máte aplikace, které se spoléhají na lokálně uložené hashe, budou vědět předem a zabrání prostojům výroby.

- Pokud je to možné, zaplaťte zásady. Ujistěte se také, že je nový hardware ztvrdlý a že se konfigurace časem nezkroutí.

Tyto tři úkoly jsou složité a vyžadují spoustu interních zdrojů a odborných znalostí. Dvirovo konečné doporučení tedy je Automatizace celého procesu tuhnutí Zajistit potřebu provádět fáze 1, 2 a 3.

Tady je to, co získáte z a nástroj pro automatizaci tuhnutí:

- Automaticky generujte nejpřesnější zprávu o analýze dopadu – robustní automatizační nástroje se „učí“ vaše závislosti na produkci a informují vás o potenciálním dopadu každého pravidla zásady.

- Automaticky vynucujte své zásady v celé své produkci z jediného místa kontroly – s těmito nástroji nemusíte dělat manuální práci, například používat objekty zásad skupiny. Můžete ovládat a mít jistotu, že všechna vaše zařízení jsou pevná.

- Udržujte svůj stav dodržování předpisů a sledujte svůj hardware v reálném čase – Přísné automatizační nástroje budou sledovat váš stav dodržování předpisů, upozorňovat a řešit jakékoli neoprávněné změny konfigurací, čímž zabrání anomáliím konfigurace.

Nástroje pro automatizaci kalení Naučí se závislosti přímo z vaší sítě a automaticky vygeneruje přesnou zprávu pro analýzu dopadů. Nástroj automatizace solidifikace vám také pomůže zefektivnit proces implementace a monitorování.

„Obhájce Twitteru. Zombie fanatik. Hudební fanoušek. Milovník cestování. Webový expert. Pivní guru. Kávový fanatik.“